مجوزهای کاربران و گروهها

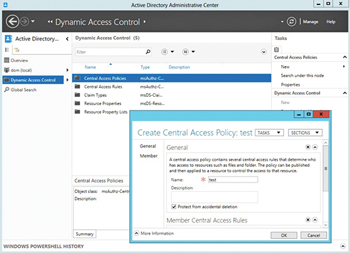

ویندوز سرور 2012 دارای ویژگیهای بسیار پیشرفتهای برای مجوزدهی و دسترسی به فایلها و پوشهها است. این ویژگیها و امکانات در بخشهای Dynamic Access Controls، Expression-Based Access Control Entries و Centralized Authorization and Auditing Rules که با نام Central Access Policies میشناسیم، قابل دسترسی و استفاده هستند. در وهله اول میتوان تقریباً به هر آبجکتی مانند کاربر، گروه، کامپیوتر و مواردی دیگر هر نوع ویژگی مجوزی و دسترسی که تمایل داریم را نسبت بدهیم و تعریف کنیم. این خصوصیات که به اصطلاح Claim نامیده میشوند، ممکن است عبارت « I’m a Dell laptop with MAC address of 00-aa-00-62-c2-06 » برای یک کامپیوتر یا ویژگی خاصی مانند «a manager in the finance group working from home» برای یک آبجکت باشند. این Claimها بعداً در اعتبارسنجی و احراز هویت دستگاهها یا فایلها/پوشهها به شما کمک خواهند کرد. برای مثال، ممکن است فقط کاربران مالی که در خانه کار میکنند و از دستگاههای iMac یا Microsoft Surface Pro استفاده میکنند، اجازه دسترسی به سرور مالی Share Point از روی شبکه خصوصی مجازی (VPN) را داشته باشند و بتوانند وارد آن شده و اسنادی با سطح دسترسی متوسط(Medium) یا پایین(Lower) را باز کنند. در این وضعیت، اسناد مالی با سطح دسترسی بالا(High) میتوانند طوری طبقهبندی و تعریف شوند که فقط کاربرانی که در سایت اصلی حضور فیزیکی دارند و در یک نام دامنه خاص تعریف شدهاند، توانایی دسترسی به آنها را داشتهباشند.

این تصمیمگیریهای امنیتی از یک منطق جبری بولی (Boolean Logic) پیروی میکنند. این ویژگی را با شرایط پیش از ویندوز سرور 2012 مقایسه کنید که فقط میتوانستید براساس حسابهای کاربری و گروههای کاری، مجوزها و دسترسیها را تعریف و تصمیمگیریهای امنیتی را در کل سطح سیستمعامل پیادهسازی کنید.

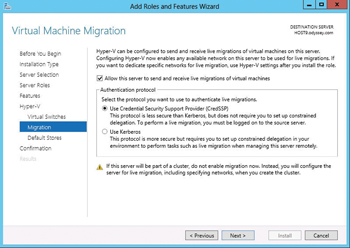

بهبودهای Kerberos

Kerberos ثابت کرده است که یک پروتکل احراز هویت امن و قدرتمند است. در ویندوز سرور 2012 این پروتکل بهبود یافته و استفاده از آن سادهتر شده است. نهتنها این پروتکل از احراز هویت روی کلاود و Cross-forest و حتی claimها پشتیبانی میکند، بلکه کنترل کنندههای دامنه DC (سرنام Domain Controller) میتوانند با استفاده از Kerberos فشردهسازیهای گروهی را پیاده کنند. همچنین حداکثر اندازه تیکتهای Kreberos تا ۴۸ کیلوبایت افزایش یافته است. تا قبل از ویندوز سرور 2012 بهطور سادهای میشد یک کاربر را عضو صد گروه کاری کرد که از آن با نام token bloat یاد میکنیم؛ البته احراز هویت آن با مشکل مواجه میشد. اما اکنون بخشKerberos درConstrained Delegation بهطوری ارتقا داده شده که میتواند عملیات احراز هویت یک دامنه یا forest (شبکهای با چندین هزار کامپیوتر که همه با یکدیگر در ارتباط هستند) را انجام دهد. در نسخههای قبلی ویندوز سرور Constrained Delegation برای احراز هویت یک دامنه نیاز به نام و آدرس کامپیوتر ابتدایی و انتهایی داشته و این موضوع کار را سخت میکرد. بهتازگی Kerberos از مستندات RFC 6113 نیز پشتیبانی میکند. از اساس، کانالهای ارتباطی محافظت شده میان کاربران عضو دامنه و کنترلکنندگان دامنه برقرار میشوند تا از دادههایی که قبل از احراز هویت ردوبدل میشوند، محافظت شود. با پشتیبانی Kerberos از RFC6113 امنیت کانالهای ارتباطی بیشتر شده و هک کردن آنها سختتر خواهد بود.

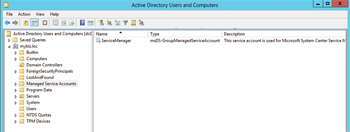

حسابهای کاربری با مدیریت گروهی

حسابهای خدماتی مدیریت شده MSA (سرنام Managed Service Account) در ویندوز سرور 2008 R2 معرفی شده است. وقتی این سرویسهای جدید مربوط به حسابهای کاربری در اکتیو دایرکتوری معرفی و ساخته شدند، میتوانند به کامپیوترها یا سرویسهای خاصی نسبت داده شوند تا از این پس بهطور خودکار نگهداری، مانیتور و کنترل شده و هر سی روز یک بار رمزهای عبور بسیار طولانی آنها بهطور خودکار ریست شوند و به همراه رمز ماشین فیزیکی تغییر کنند. ویندوز سرور 2012 به روشهای مختلفی MSA را ارتقا داده و با معرفی ابزار gMSA (سرنام Group Managed Service Accounts) ویژگیهای امنیتی جدید را برای حسابهای کاربری گروهی مطرح کرده است. با استفاده از این ویژگیهای امنیتی میتوان یک gMSA را در میان چندین کامپیوتر به اشتراک گذاشت. پیش از آن، باید برای هر کامپیوتر از یک MSA استفاده میشد. ویژگیهای MSA و gMSA نیاز به یک اسکیمای (Schema) بهروز شده دارند و gMSA تنها با ویندوز8 و ویندوز سرور 2012 سازگاری دارد. همچنین MSAها در ویندوز سرور 2012 از کلاسترینگ و بالانسینگ نیز پشتیبانی میکنند.

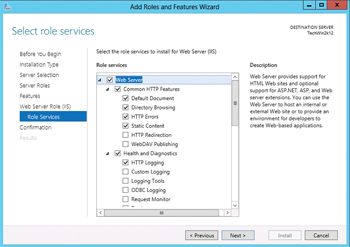

بهبودهای IIS 8

Internet information Service 8 بهبودهای امنیتی جدید زیادی داشته است. بهخصوص این پیشرفتها برای واکنشهای امنیتی خودکار و محافظت از دسترسیهای چندگانه کاملاً مشهود است. Dynamic IP Restrictions ویژگیای است که اجازه میدهد IIS آدرسهای IP را براساس قوانین از پیش تعریف شده در سرور، مانند همزمانی یا درخواستهای HTTP بلوک کند. این ویژگی FTP را نیز شامل میشود. در IIS 7 بلوک کردن آدرسهای IP بهصورت دستی و کاملاً ایستا بود. در IIS 8 علاوهبر اینکه سیاستهای سختگیرانهتری در SandBox اعمال میشود، نرمافزارها میتوانند در چندین SandBox با دسترسیهای چندگانه تعریف شوند تا جلوی هرگونه رفتار مشکوک یا فریبنده گرفته شود.

رابط کاربری گرافیکی و رمزهای عبور

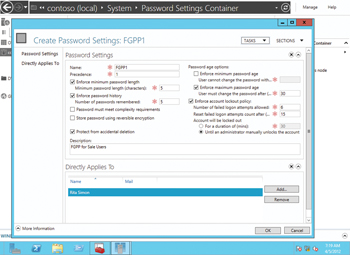

در ویندوز سرور 2003 و ویندوزهای قبل از آن سیاستهای تعریف رمز عبور تنها محدود به یک دامنه یا کاملاً محلی (Local) بودند. این ویژگی دردسرهای بزرگی ایجاد میکرد. بهطور مثال، اگر میخواستید مجموعهای از سیاستهای رمز عبور را برای کاربران یک گروه و مجموعهای دیگر را برای کاربران دیگری تعریف کنید، عملاً ناممکن بود. برای نمونه اگر میخواستید مدیران دامنه (Domain Admin) از 15 کارکتر برای تعریف رمزعبور استفاده کنند، در حالی که رمز عبور یک حساب کاربری معمولی فقط 12 کارکتر باشد با دردسر بسیاری روبهرو می شدید. در ویندوز سرور 2008 استفاده از FGPP (سرنامFine Grained Password Policy) شروع شد که اجازه تعریف و اجرای سیاستهای سختگیرانهتری را برای رمزعبور در سطح دامنهها میداد. اما در ویندوز سرور 2008 این کارها فقط توسط ابزارهای ویراستار اکتیو دایرکتوری یا PowerShell صورت میگرفت. در ویندوز سرور 2012 میتوان FGPP را با یک رابطکاربری گرافیکی در بخش جدید Active Directory Administrative Center مدیریت کرد که نهتنها میتوان به Active Directory Recycle Bin و Active Directory PowerShell Viewer دسترسی داشت بلکه این بخش جایگزین بخش Active Directory Users and Computers شده است. این ابزار باعث میشود پیادهسازی FGPP همانند آب خوردن ساده شده و کار با آن راحتتر شود. همین امر باعث میشود که شرکتها و سازمانها استقبال بیشتری از FGPP داشته باشند و استفاده بهتری از آن بکنند. در ویندوز سرور 2012میتوان با راست کلیک روی حساب یک کاربر سیاستهای امنیتی اعمال شده بر آن را تحت عنوان Resultant Password Settings مشاهده کرد. همچنین چندین FGPP میتوانند سیاستهای خود را برای یک کاربر تعریف و اعمال کنند.

جمعبندی

علاوهبر ویژگیهای امنیتی جدیدی که در بالا برای ویندوز سرور 2012 برشمردیم، قابلیتهای دیگری در سطح مدیر سیستم سرور مانند PowerSell 3.0 که از 2000 دستور خط فرمان پشتیبانی میکند یا اجرا/عدم اجرای رابط کاربری گرافیکی در مود هسته سرور، وجود دارند. همچنین نباید از بهبودهای امنیتی و چندگانه در قابلیتهای کلاستری ویندوز سرور 2012 غافل شد. اکنون ویندوز سرور 2012 با حجم عظیمی از به روزرسانیها و قابلیتهای پیشرفته عرضه شده است و مجهز به صدها قابلیت امنیتی است که بهمراتب بیشتر از قبل، مدیران سیستم و مدیران شبکه شرکتها را مجذوب خود میکند و میبلعد. امنیت در ویندوز سرور 2012 به سطح بالاتری صعود کرده است و نتایج آن در تمام سیستم قابل مشاهده است