بوت امن با UEFI

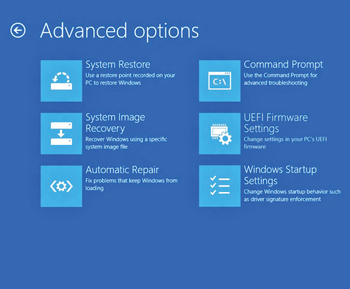

همانند ویندوز8، در ویندوز سرور 2012 نیز ROM-BIOS سنتی جای خود را به استاندارد جدید صنعتی و بهبودیافته بوت موسوم به UEFI (سرنامUnified Extensible Firmware Interface) داده است. مایکروسافت در این بوت از نسخه 2.3.1 با امنیت تقویت شده استفاده کرده است که مانع از بهروزرسانی کدهای بوت بدون داشتن گواهینامه معتبر یا امضای دیجیتالی میشود. در ویندوز8 و ویندوز سرور 2012 برای دستکاری فرآیند بوت یا بهروزرسانی آن باید گواهینامه معتبر از مایکروسافت یا شرکتهای همکار آن تهیه کنید. در حقیقت توسعه بوت ویندوز مستلزم طی کردن فرآیندهای اعتبارسنجی و تأیید هویت است و تا قابل اعتماد نباشید، نمیتوانید در کل بوت ویندوز8 تغییری ایجاد کنید. این فرآیند که از آن به عنوان بوت امن نام برده میشود، میتواند از بسیاری تهدیدات و خطرات مبتنیبر اجرای کدهای مخرب مانند روتکیتها و ویروسهای مبتنیبر بوت جلوگیری کند و امکان به دست گرفتن کنترل سیستمعامل را کاهش دهد.

رمزنگاری دادهها در مراکز داده با BitLocker

ابزار BitLocker بالاخره برای سرورها قابل استفاده شد. تا قبل از عرضه ویندوز سرور 2012 برای استفاده از BitLocker در سرورها یا باید از مود TPM(سرنامTrusted Platform Module) مبتنی بر چیپست استفاده میشد که یکی از ضعیفترین روشهای رمزنگاری از نظر اجرایی است یا باید در هربار بوت، یکی از مدیران سیستم برای وارد کردن پینکد، رمزعبور یا کلیدهای USB حاضر میشد. همچنین، این ابزار روی مراکز داده بهخوبی کار نمیکرد. اما نسخه جدید ابزار رمزنگاری درایوهای BitLocker که به ویندوز سرور 2012 (و البته ویندوز8) افزوده شده است، به مدیران سرور اجازه میدهد تا بدون هیچ دردسری قابلیتهای رمزنگاری دیسک را فعال کنند. بهطور خاص، بسیاری از مدیران شبکه علاقهمند هستند از حالت محافظ شبکه (network protecter) استفاده کرده وبتوانند بهطور خودکار دیسکهای رمزنگاری شده را بازگشایی کرده و تا زمانی که سرور به شبکه متصل است، بهطور معمولی با اکتیو دایرکتوری کار کنند. با بهبودهایی که در نسخه جدید BitLocker صورت گرفته است، از رمزنگاری سختافزاری دیسکها که تحت عناوین SED یا ED شناخته میشوند، حسابهای کاربری اکتیو دایرکتوری و گروههای کاری محافظت شده، پشتیبانی میشود. همچنین، میتوان از رمزنگاری Cluster-Aware استفاده کرد که اجازه میدهد یک دیسک بهطور صحیحی به حالت Failover (حالتی که دیسک بهطور خودکار به حالت افزونگی یا استندبای میرود) برود و برای کامپیوترهای عضو کلاستر، از حالت رمزنگاری خارج شود. با این ویژگیهای پیشرفته BitLocker، ویندوز سرور 2012 بهراحتی میتواند اقدام به رمزنگاری اطلاعات و دیسکها کند.

اجرای زود هنگام ضدبدافزار

یکی دیگر از وجه اشتراکهای امنیتی ویندوز8 و ویندوز سرور 2012 در ELAM (Early Launch Anti-Malware) است که اجازه میدهد یک نرمافزار ضدبدافزار احراز هویت شده و دارای گواهینامه معتبر یا امضای دیجیتالی، خیلی سریع و بعد از بوت اولیه UEFI اجرا شود. این روش کمک میکند که یک برنامه امنیتی سالم و مطمئن قبل از کدهای ویروسها یا بدافزارهای دیگر به حافظه و منابع دیگر سیستم دسترسی داشته باشد و کار خود را شروع کند. تا قبل از ELAM کدهای مخرب بدافزارها میتوانستند با روش زنجیرهای بردارها یا وقفهها (interrupt or vector chaining) قبل از برنامههای دیگر اجرا شوند و کنترل سیستمعامل را بهدست بگیرند و اجازه اجرای برنامههای ضدبدافزار را ندهند.

DNS امن

اغراقآمیز نیست اگر بگوییم استفاده از DNS در سرورها بدون قابلیت DNSSEC اصلاً امن و قابل اعتماد نیست. ابزار DNSSEC سروری را که میخواهد به یک درخواست DNS جواب بدهد، مجبور میکند تا پاسخ خود را با کلیدهای دیجیتال امضا کرده و اثبات کند که مالک آن ناحیه یا Zone خاص است. در ویندوز سرور 2008 R2 و حتی قبل از آن، در ویندوز ویستا قابلیت DNSSEC وجود داشت اما با سکوهایی غیر از سکوی مایکروسافت قابل استفاده نبودند. در این وضعیت چون هر سرور DNS با زنجیرهای از درخواستها مواجه میشود که از سوی اینترنت ارسال شدهاند و برای تمامی آنها نیاز به اجرا و استفاده از DNSSEC هست، نمیتوان فقط محدود به استفاده از Microsoft DNS با قابلیت امنیتی DNSSEC بود و یک مشکل اساسی به وجود خواهد آمد. در ویندوز سرور 2012 این مشکل حل شده است و نهتنها DNSSEC با آخرین مستندات RFC و استانداردهای رمزنگاری سازگاری دارد بلکه از پیکربندی بسیار سادهتری بهره میبرد. به عبارت ساده، پیکربندی DNSSEC در ویندوز سرور 2008 R2 بیشتر شبیه یک کابوس بود! به انواع دستورات خط فرمان پیچیده نیاز داشت، فقط با زونهای (Zone) استاتیک کار میکرد و به بررسی دوباره امضاها هنگامی که یک رکورد بهروزرسانی میشد، نیاز داشت. اما اکنون DNSSEC مبتنی بر رابطگرافیکی است و با اکتیو دایرکتوری مجتمع شده است که بهطور خودکار عملیات re-signing را انجام میدهد. DNSSEC در ویندوز سرور 2012 سادهتر و بهروزتر شده است و دیگر فکر نمیکنم دلیلی برای استفاده نکردن از آن در سازمانها و شرکتها به همراه یک یا چند سرور DNS وجود داشته باشد.

طبقهبندی اطلاعات

اسناد بهطور خودکار میتوانند براساس محتویات یا ویژگیهای اکتیو دایرکتوری طبقهبندی شوند. این طبقهبندی میتواند با ویژگیهای جدید طبقهبندی و امنیتی ویندوز سرور 2012 ترکیب و یکپارچه شده و بهصورت هوشمندانه و با آگاهی بیشتری استفاده شود. برای مثال، ابزار Management Service میتواند اقدام به رمزنگاری اسنادی کند که طبقهبندی یا محتویات خاصی دارند. همچنین شما میتوانید کاربران و گروههای کاری را که به این محتویات یا طبقهبندی خاص دسترسی دارند، کنترل و مدیریت کنید. این قابلیت یک وضعیت شسته و رفته را دراختیار شما قرار میدهد و یک ساختار کاملاً مشخص است.